Stimolato dall’ottimo articolo di un mio caro ex collega https://www.zaccariadavide.com/2024/09/19/test-di-rete-ad-alta-disponibilita-con-mikrotik-vrrp-rstp-e-bonding/ che vi consiglio di visitare, dopo averlo riprodotto anch’Io, mi sono chiesto se sarei stato in grado di rifarlo in ambiente Cisco. Ecco un sunto delle mie esperienze.

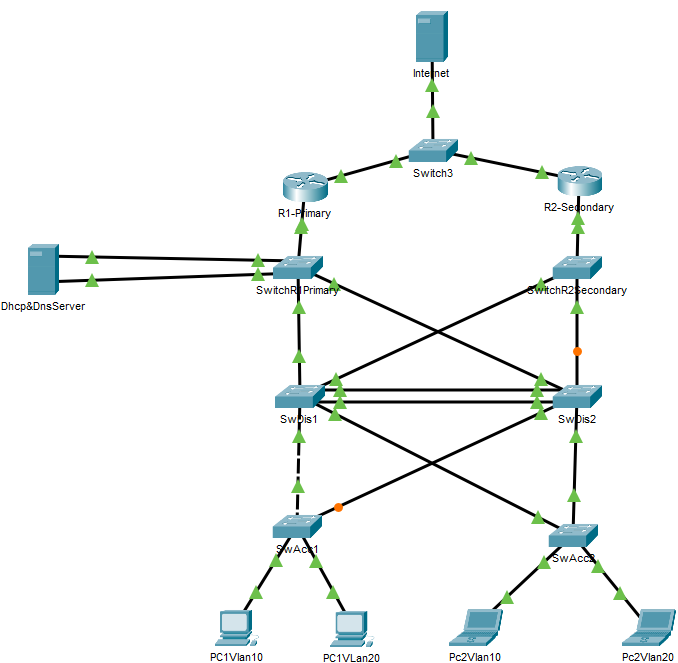

La struttura del laboratorio ricalca fondamentalmente quella dell’articolo di cui sopra. Le differenze principali in questo caso sono

- Ho dovuto utilizzare Cisco Packet Tracer in quanto l’ambiente in Gns3 mi dava dei strani problemi con il nat (Se verrò a capo di questa problematica mi riprometto di approfondirla in futuro).

- Non potendo collegare CPT ad internet ho simulato con un server in cui è abilitato una semplice pagina http l’accesso ad internet.

- Non sono riuscito a mettere in bonding/bridge due interfacce nei router Cisco e contemporaneamente abilitare Router On A Stik sulla interfaccia in bonding per cui ho dovuto aggiungere due switch (SwritchR1Primary e SwitchR2Secondary) (Ps. se qualcuno è così gentile da spiegarmi se e come si possa fare ben venga).

anche in questo caso la rete è quindi composta da

- Due core router

- Due Switch di distribuzione (Distribution Switch)

- Due Access Switch collegati a entrambi gli switch di distribuzione. Il collegamento tra gli switch è garantito dal protocollo rapid-pvst.

- Collegati poi agli access switch ci sono un paio di pc su vlan diverse

Ovviamente in questo caso nei Core Router ho utilizzato HSRP e non VRRP ma il risultato finale non cambia.

Anche in questo esempio, in caso di guasto di uno dei due router subentra l’altro.

Nel laboratorio con i Mikrotik sono però riuscito ad ottenere che non è necessario che un router si guasti/non risponda per far intervenire l’altro. Con un semplice script infatti nei router Mikrotik sono riuscito a farsi che, in caso di mancata navigazione internet, le interfacce verso la lan vengono disabilitate e quindi parte in automatico l’altro router. Non appena internet torna raggiungibile le interfacce lan vengono riabilitate.

Come detto per ora non sono riuscito ancora ad ottenere lo stesso risultato sui Cisco.

Configurazione router R1-Primary

!Estratto della configurazone del router

interface GigabitEthernet0/0

ip address 1.1.1.2 255.0.0.0

ip nat outside

duplex auto

speed auto

!

interface GigabitEthernet0/1.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

ip nat inside

standby 1 ip 192.168.10.10

standby 1 priority 200

standby 1 preempt

standby 1 track GigabitEthernet0/0

interface GigabitEthernet0/1.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

ip nat inside

standby 2 ip 192.168.20.10

standby 2 priority 90

standby 2 preempt

standby 2 track GigabitEthernet0/0

ip nat inside source list 1 interface GigabitEthernet0/0 overload

ip route 0.0.0.0 0.0.0.0 1.1.1.1

!

access-list 1 permit 192.168.10.0 0.0.0.255Configurazione Switch SwDis1

spanning-tree mode rapid-pvst

spanning-tree vlan 10 priority 24576

!

interface Port-channel1

switchport mode trunk

spanning-tree cost 1

!

interface FastEthernet0/1

!

interface FastEthernet0/2

switchport mode trunk

!

interface FastEthernet0/3

!

interface FastEthernet0/4

switchport mode trunk

switchport mode trunk

spanning-tree cost 1

!

interface FastEthernet0/1

!

interface FastEthernet0/2

switchport mode trunk

!

interface FastEthernet0/3

!

interface FastEthernet0/4

switchport mode trunkConfigurazione Switch SwAcc1

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

interface FastEthernet0/1

switchport mode trunk

!

interface FastEthernet0/2

switchport access vlan 10

switchport mode access

!

interface FastEthernet0/3

switchport access vlan 20

switchport mode accessSe lo desiderate potete scaricare tutto il progetto da questo repository